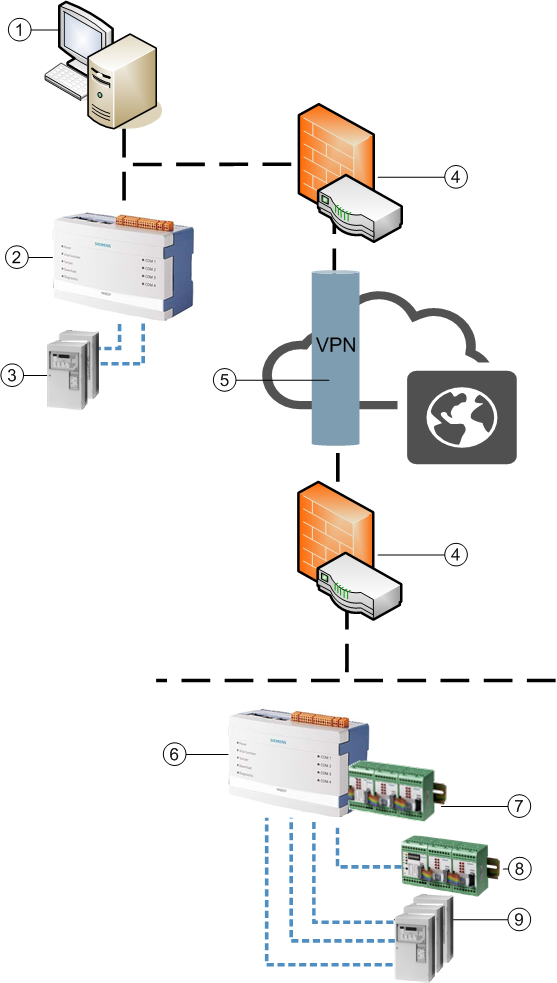

Systemarchitektur von NK823x

Der NK823x-Ethernet-Port ist ein BACnet-Gateway, das ältere DMS-Geräte über serielle Verbindungen integrieren und Desigo CC eine BACnet-/IP-Konnektivität über lokale und entfernte Netzwerke bereitstellen kann.

-NK823x_Geräte können auch Onboard-I/O-Verbindungen und lokale DF8000-I/O-Module unterstützen.

| Beschreibung |

1 | Managementstation |

2 | Lokaler NK823x-Ethernet-Port |

3 | Lokale DMS-Subsysteme (siehe Kompatibilitätsliste) |

4 | Router mit Firewall |

5 | Virtuelles Privates Netzwerk (VPN) an einem öffentlichen Netzwerk |

6 | Remote NK823x-Ethernet-Port |

7 | DF8000 I/O über I2C |

8 | DF8000 I/O über serielle Verbindung |

9 | Remote DMS-Subsysteme (siehe Kompatibilitätsliste) |

| BACnet/IP Ethernet |

| Serielle Verbindungen |

NK8000-Sicherheit

Um die Sicherheit des Systems zu gewährleisten und um physikalische Schäden sowie Angriffe zu verhindern, die die Integrität und Vertraulichkeit des Systems beeinträchtigen können, müssen Sie beim Installieren der NK823x-Einheiten die folgenden Kriterien beachten:

- Die NK823x-Einheiten müssen auf die neuesten Kernel- und Firmware-Versionen aktualisiert werden.

- Die NK823x-Einheiten müssen in verschlossenen Schränken installiert werden (z. B. ein Gerätegehäuse oder den dedizierten NE8001-Schrank).

- Die Schränke müssen sich in geschlossenen Räumen mit permanenter Überwachung befinden und der Zutritt muss auf autorisierte Mitarbeiter beschränkt sein.

- Das BACnet-Protokoll, das zwischen den NK823x-Einheiten und dem System zum Einsatz kommt, ist ein offenes, ungeschütztes Protokoll. Aus diesem Grund müssen die NK823x-Netzwerke vor unbefugtem Datenzugriff, Nutzung, Offenlegung, Unterbrechung, Änderung und Zerstörung geschützt werden. Dies betrifft alle Netzwerke, die aufgrund von externen Verbindungen (WAN, Internet), offenen Technologien (Wireless-Netzwerke) oder anderen Arten eines betrügerischen Zugriffs gefährdet sind.

Um das notwendige Mass an Sicherheit zu erreichen, sind folgende Schutzmassnahmen zu ergreifen: - Nutzung von Firewalls im Intranet zum Filtern von externem Datenverkehr und Auswählen der zulässigen Ports.

Hinweis: Die Liste der von Desigo CC verwendeten Ports finden Sie in der Systembeschreibung. - Die Nutzung von Virtual Private Networks (VPNs) oder vergleichbarer Lösungen, um einen sicheren (verschlüsselten) Tunnel zwischen dem NK823x-LAN und der Managementstation über öffentliche oder ungeschützte Netzwerke aufzubauen.

- Beim Download des NK823x muss die Option Sicher (Standard) ausgewählt sein. Verwenden Sie nicht die FTP-Modi. Weitere Informationen finden Sie unter Konfigurationsdownload.